Enforce least privilege with Just-in-Time access

You now have the ability to grant privileged access only when needed and set time limits for access. Provide speedy access approvals — while minimizing your cloud attack surface and preventing standing privileges.

Balance access and risk

Minimize the risk of attackers exploiting excessive privileges by granting access only when there's a clear business justification and only for a short period of time.

Limit exposures with

just-in-time access

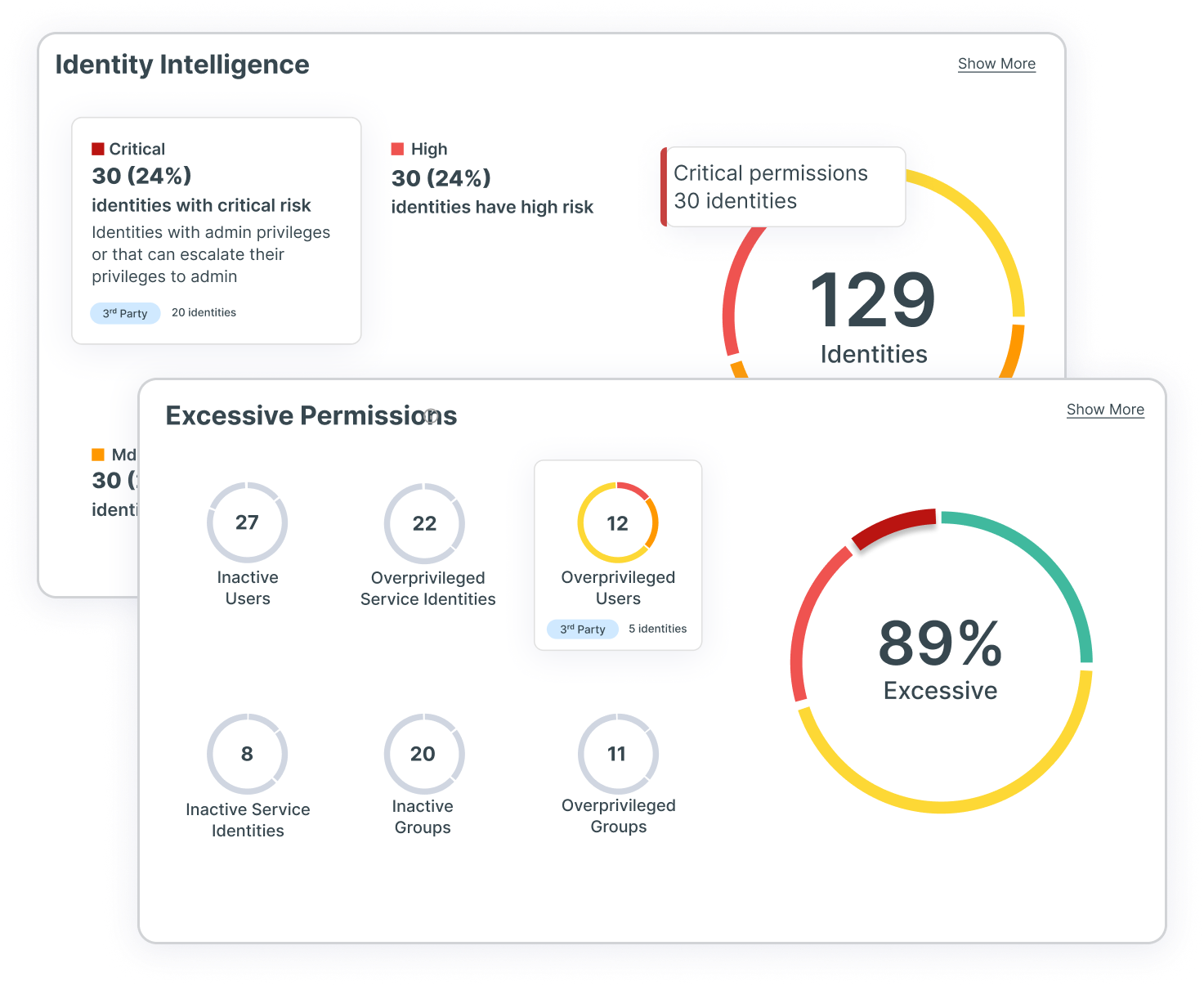

Gain identity–driven insights for full–stack risk assessment

With leading CIEM capabilities providing full multi-cloud visibility into identities and permissions, your security team can ensure users have only the right access to the right resources at the right time — and for the right reasons. Benefit from full-stack analysis that evaluates cloud provider permission models across identity, network, compute and data resources to surface precise findings in context. With Tenable Cloud Security, your teams gain insight into identity-related risk, including excessive permissions, network exposure and hidden dangers.

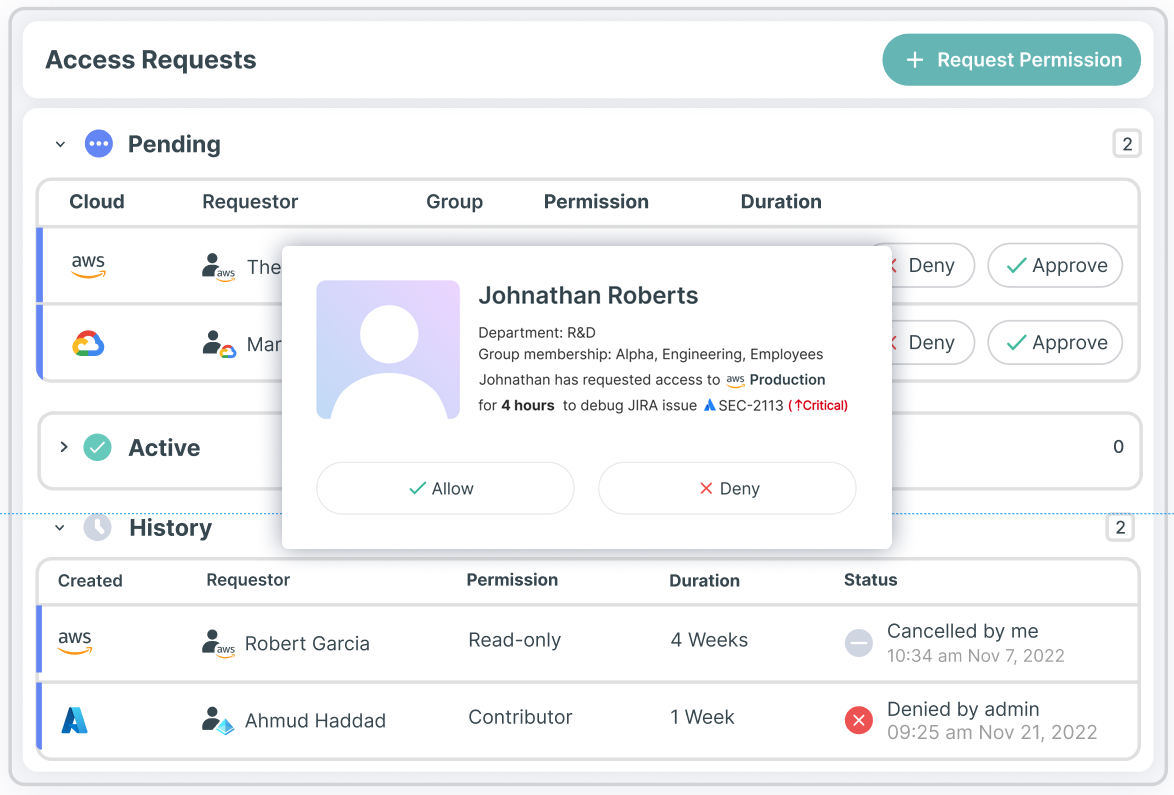

Work faster and more securely with JIT self–service workflows

Drive self-service workflows with Tenable Cloud Security’s JIT portal and empower your engineering teams to easily request and gain authorized access to required resources. Improve your multi-cloud security posture with continuous compliance monitoring. Maintain an audit trail and investigate access-related activity, including:

- Who had access

- What they accessed

- When they accessed

- Which actions they performed

- Who recived elevated permissions (and when they did so)

- The business justification

- The approver

Leverage JIT security for continuous audit and access governance

팀은 기본 제공하는 보고서를 사용하여 내부 컴플라이언스, 외부 감사 및 일일 보안 활동(상승된 세션 중 사용자 활동, 과거 요청 및 기본적 권한 부여 프로세스 포함)에 대해 이해 관계자와 커뮤니케이션할 수 있습니다.

- Demonstrate your ability to meet key data privacy mandates including PCI-DSS, GDPR, HIPAA and more

- Produce extensive reports for internal compliance, external audit and daily security activities

- Reduce response and investigation time in the event of a security incident

Get Just-in-Time access with Tenable Cloud Security

Tenable Cloud Security에 대해 자세히 알아보기

[Tenable Cloud Security] 자동화를 사용하여 저희는 과도한 수동 프로세스를 없애고 2명 또는 3명의 보안 팀원이 몇 달이 걸릴 수 있는 작업을 몇 분만에 수행합니다.

- Tenable Cloud Security