Reduce runtime alert noise

with IaC security testing

Leverage pre-built policies to secure all types of infrastructure as code (IaC)

코드 기반 인프라(IaC) 전체에서 구성 오류와 기타 보안 정책 위반을 탐지하여 프로덕션 릴리스 전에 위험을 완화합니다.

See how이 45초 동영상은 Terrascan이 클라우드 인프라를 프로비전하는 코드를 스캔하여 클라우드 보안 문제를 예방하는 방식을 보여줍니다.

Stop policy violations at the source

Terraform, Kubernetes, Helm 및 AWS CloudFormation과 같은 클라우드 네이티브 도구를 채택하는 경우 보안 모범 사례와 컴플라이언스 요구 사항을 준수하는 것이 중요합니다.

Shift left and reduce risk with

IaC security

Integrate cloud IaC security into your trusted tools

위험을 최소화하고 클라우드 채택을 확장하기 위해서는 개발 수명 주기에 걸쳐 보안 및 컴플라이언스 정책을 적용해야 합니다. GitOps 파이프라인에 Terrascan을 통합하면 GitHub, Bitbucket 및 GitLab과 같은 코드 리포지토리에서 IaC를 스캔할 수 있습니다. 또한 Terrascan은 CI/CD 단계 동안 가드레일 역할을 하여 위반을 탐지하고 위험한 배포를 차단할 수 있습니다. Terrascan은 Nessus에 포함되므로, Nessus 사용자는 보안 평가 범위를 확장하여 최신 클라우드 인프라에 대한 유효성 확인을 배포 전에 포함할 수 있습니다.

자세히 알아보기Empower developer teams to validate configurations

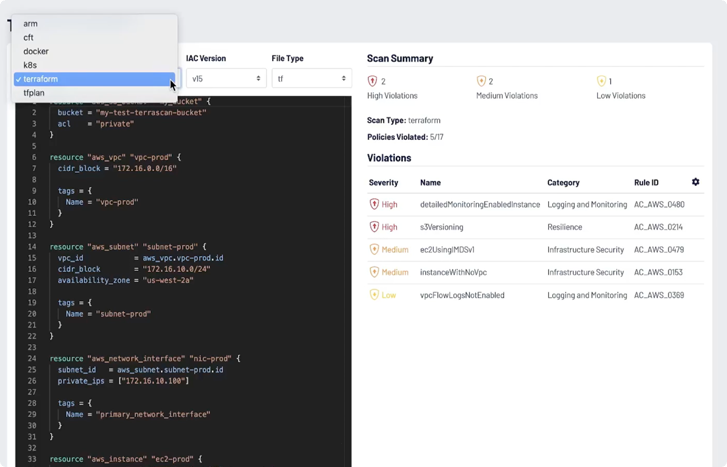

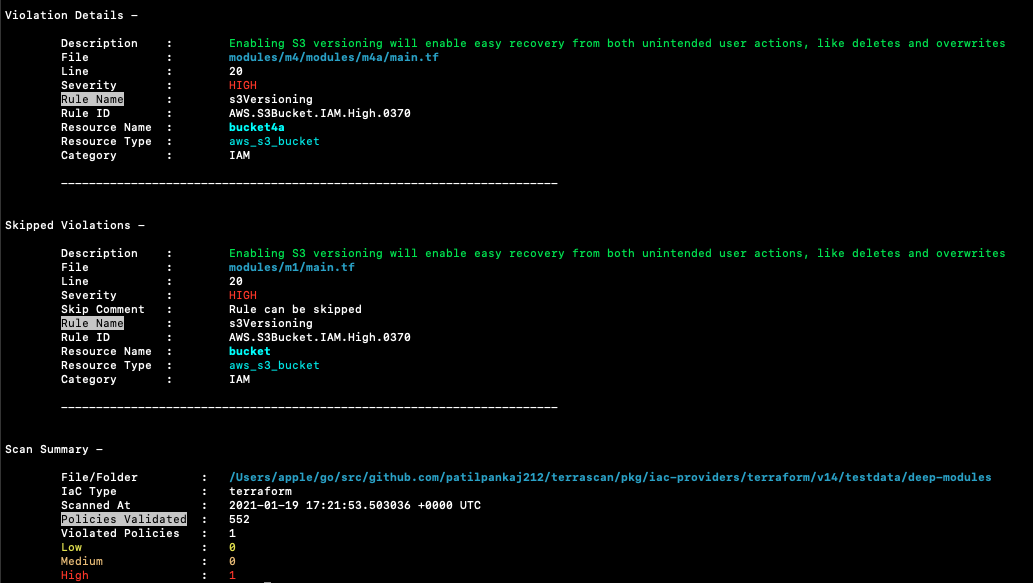

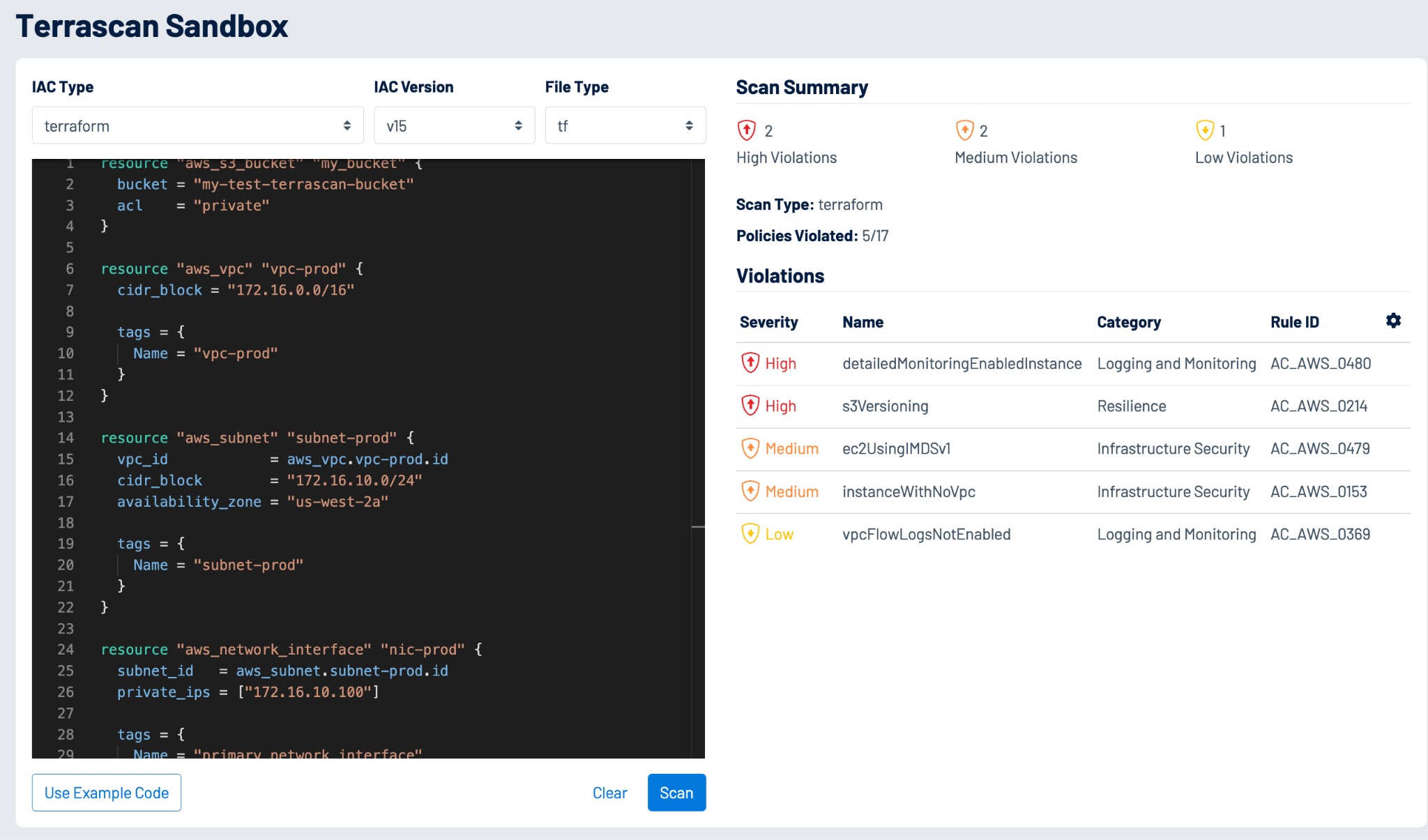

Terrascan은 개발자가 구성 오류를 가장 쉽고 저렴하게 수정할 수 있는 로컬 빌드 프로세스의 일부분으로 IaC 보안 테스트를 실행하는 간편한 방법을 제공합니다. 코드 기반 정책(PoC)은 구성을 강화하고 구성 오류 탐지 프로세스를 손쉽게 자동화합니다. 워크플로에 Terrascan을 연결하기만 하면 구성에 일반적인 문제가 없는지 자동으로 검사하므로 수동 작업이 필요하지 않습니다.

자세히 알아보기Contribute and join the Terrascan community

Terrascan은 500개 이상의 즉시 사용 가능한 정책을 제공하므로 CIS 벤치마크와 같은 일반적인 정책 표준과 비교하여 IaC를 스캔할 수 있습니다. 개방형 정책 에이전트(Open Policy Agent, OPA) 엔진을 활용하므로 Rego 쿼리 언어를 사용하여 사용자 지정 정책을 만들 수 있습니다.

이미 4,000개 이상의 GitHub 별을 받았으며 계속해서 개수가 올라가고 있는 가운데, 전 세계 사용자들은 Terrascan을 개발하여 클라우드 보안 분야의 우수한 인재를 한데 모아 더욱 안전한 클라우드 인프라를 위한 확장 가능하고 기능이 뛰어난 프로젝트를 만들고 있습니다. Cloud Native Computing Foundation(CNCF) 멤버 프로젝트인 Terrascan은 커뮤니티 공동 작업을 기반으로 발전하고 있습니다.

자세히 알아보기Tenable Cloud Security에 대해 자세히 알아보기

[Tenable Cloud Security] 자동화를 사용하여 저희는 과도한 수동 프로세스를 없애고 2명 또는 3명의 보안 팀원이 몇 달이 걸릴 수 있는 작업을 몇 분만에 수행합니다.

- Tenable Cloud Security