클라우드 위험에 대한 실행 가능한 클라우드 보안 플랫폼

이해 클라우드 리소스를 파악합니다

클라우드에 컴퓨팅, ID 및 데이터 리소스를 검색하고 중요 리소스에 액세스하는 방식에 대한 컨텍스트 기반 가시성을 얻습니다.

공개 중요 클라우드 위험을 식별합니다

구성 오류, 과도한 권한, 취약성 및 중요 데이터의 위험한 조합으로 발생한 우선 순위가 높은 위험에 집중하기 위해 필요한 컨텍스트를 얻습니다.

종료 클라우드 위험 노출 해결

단 5분의 짧은 시간만 있더라도 최고의 속도와 정확성으로 우선 순위가 높은 위험 노출을 해결하여 클라우드 위험을 줄입니다.

ID와 과도하게 허용된 액세스와 과도한 권한을 악용하는 공격자에게서 클라우드의 보안 유지

어떤 사용자, 컴퓨터 또는 서비스에게 클라우드 서비스에 액세스 권한이 있는지 확인

악용된 ID가 거의 모든 데이터 위반의 원인입니다. 악의적 행위자는 관리가 소홀한 IAM 권한을 표적으로 하여 중요 데이터에 액세스합니다. 안타깝게도 거의 모든 클라우드에서 권한 허용은 과도하며 사고가 발생할 수 밖에 없습니다. 리소스에 액세스가 필요한 수많은 마이크로서비스와 자주 변경되는 여러 계층의 정책을 포함한 클라우드 복잡성은 액세스 위험 및 권한을 이해하기 어렵게 만듭니다.

선도적인 분석가들은 엔터프라즈에서 클라우드 전략의 핵심 부분으로 권한 관리 및 최소 권한 원칙을 자동화할 것을 권장합니다. Tenable CIEM이 바로 이런 기능을 제공합니다.

데이터시트 읽기[Tenable Cloud Security]는 권한 가시성을 넘어 바쁜 DevOps 팀에게 정보가 되는 IAM 위험 컨텍스트를 공개하여 위험을 완화하고 중단을 최소화하는 이들의 노력을 지원합니다.

Tenable의 업계를 선도하는 클라우드 ID 및 권한 보안을 활용

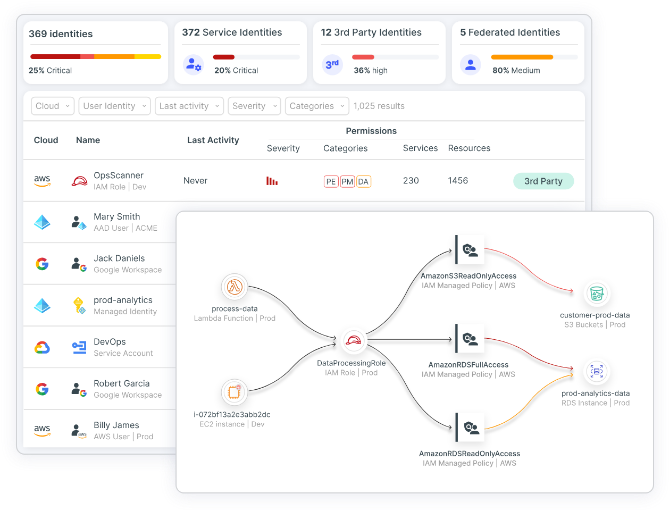

Tenable CIEM은 클라우드 환경에서 사용자 및 서비스 ID를 안전하게 관리하기 위한 가장 포괄적인 솔루션을 제공합니다. 자동화된 분석을 사용하여 과도한 권한과 위험한 조합을 포함한 위험을 컨텍스트에 따라 정확하게 파악하고 우선 순위를 지정하여 모든 ID와 권한을 시각화합니다. 작업을 수행하기 위해 필요한 액세스에 대한 미세 조정된 통찰을 얻고 자동화된 워크플로를 사용하여 위험을 수정하고 최소 권한 원칙을 조기에 적용하고 의심스런 작업을 조사합니다.

Tenable CIEM을 사용하면 다음과 같은 중요 ID 관련 클라우드 보안 질문에 답변할 수 있습니다.

- 클라우드에서 어떤 사용자가 어떤 리소스에 액세스합니까?

- 가장 중대한 위험은 어느 곳입니까?

- 수정하려면 무엇이 필요합니까?

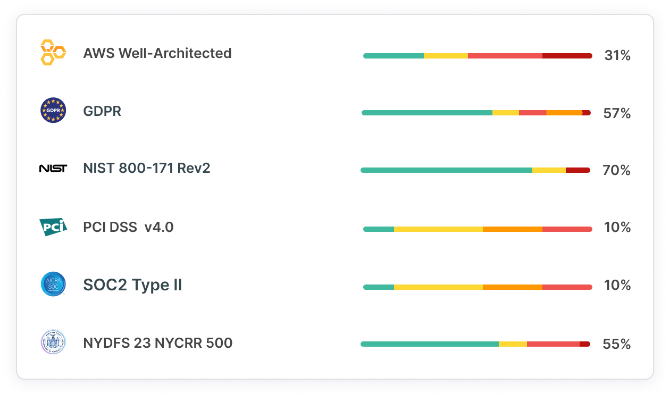

- 어떻게 클라우드에서 컴플라이언스를 확인합니까?

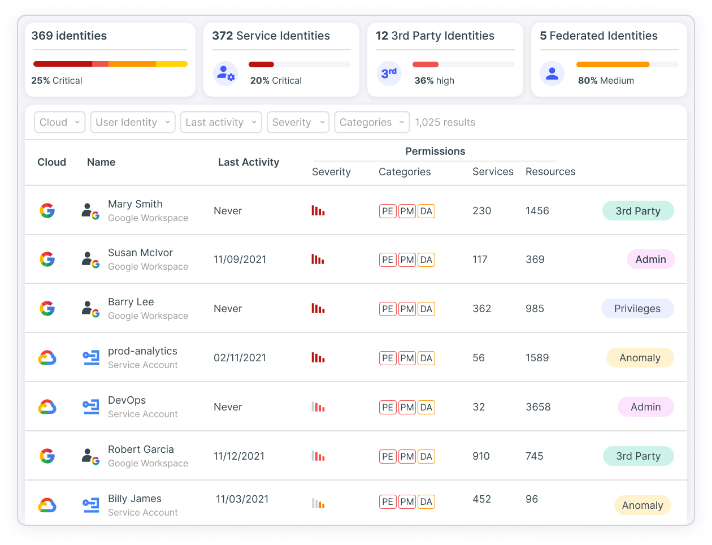

멀티클라우드 자산 관리 및 풀스택 위험 평가

IAM, 페더레이션 및 타사 사용자를 포함하여 클라우드 환경에서 모든 클라우드 ID, 권한, 리소스 및 구성의 전체 인벤토리를 지속적으로 검색하고 시각화합니다. Tenable CIEM은 컨텍스트에 기반한 정확한 발견 사항을 파악하기 위해 ID, 네트워크, 컴퓨팅 및 데이터 리소스 전반에서 클라우드 공급자 권한 모델을 평가하는 풀스택 분석을 적용합니다. 과도한 권한, 네트워크 위험 노출 및 숨겨진 위험을 포함하여 ID 관련 위험에 대한 포괄적 통찰을 제공합니다.

자세히 읽기요구 사항에 따라 사용자 지정한 자동화된 수정

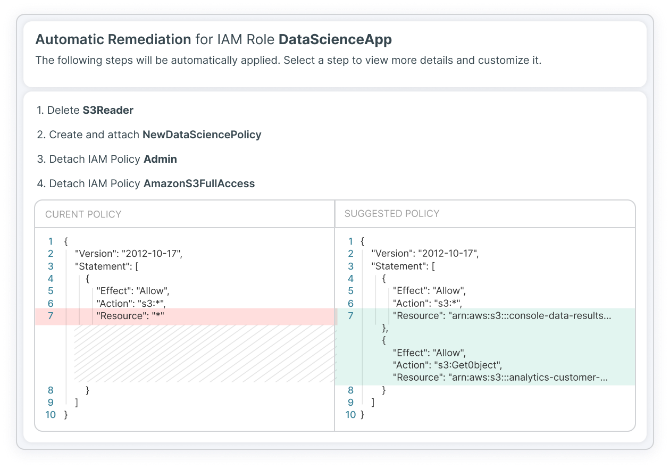

Tenable CIEM은 자동화 및 보조 수정 도구를 통하여 위험한 권한 구성 오류를 완화합니다. 의도하지 않은 권한을 빠르게 제거하고 구성 오류를 수정하여 연결된 위험을 줄입니다.

- 수정 단계 및 자동 수정 옵션을 표시하는 마법사를 사용

- Jira 또는 ServiceNow와 같은 기존 DevOps 워크플로에 자동으로 생성한 최적화 정책 및 구성 수정을 삽입

- 개발자에게 적합한 크기의 최소 권한 코드 조각을 제공하여 수정까지 평균 시간(MTTR)을 낮추기

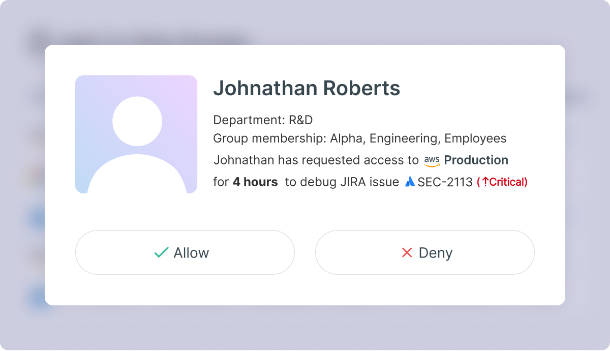

JIT(Just-in-Time) 액세스로 보안을 타협하지 않으면서 혁신을 지원

엔지니어링 팀은 서비스의 디버깅 또는 수동 배포와 같이 중요한 클라우드 환경에 높은 권한이 있는 액세스가 필요한 경우가 있습니다. 더 이상 필요하지 않을 때 철회하지 않은 폭넓은 액세스 권한으로 인해 위험이 발생할 수 있습니다. Tenable JIT(Just-in-Time) 액세스 관리로 비즈니스 정당성에 따라서 개발자 액세스를 제어할 수 있습니다. Tenable JIT를 사용하면 미세 조정된 최소 권한 정책을 적용하고 오래 잔존하는 권한을 피하고 클라우드 공격 표면을 최소화할 수 있습니다. 개발자가 빠르게 요청을 제출하고 승인자에게 알림을 보내고 임시 액세스를 받을 수 있습니다. 세션 중에 활동을 추적하고 상세한 JIT 액세스 보고서를 생성하여 거버넌스를 유지할 수 있습니다.

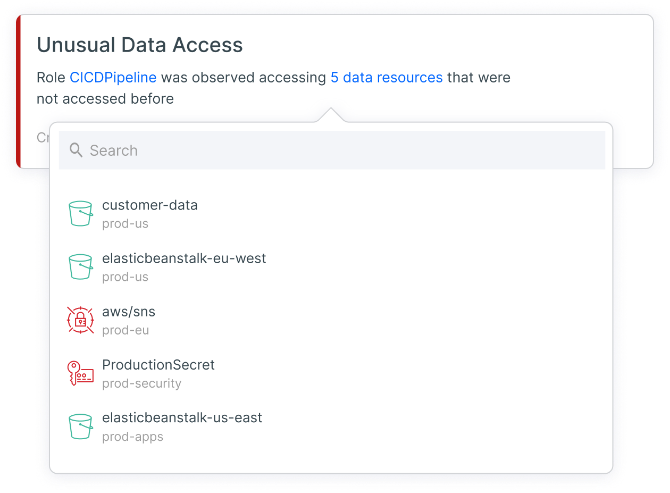

위협을 조사하고 이상을 탐지

Tenable CIEM을 사용하면 행동 기준선과 비교한 지속적 클라우드 위험 분석을 수행하여 이상 및 의심스런 활동을 탐지할 수 있습니다. Tenable CIEM은 데이터 액세스에 관련된 일반적이지 않은 활동, 네트워크 액세스 관리, 권한 관리, 권한 상승 등과 같은 ID 기반 위협을 식별합니다. 자세한 로그를 쿼리하여 컨텍스트에 따라 위험을 이해하고 확인하고 조사할 수 있습니다. 또한 SIEM(예를 들어 Splunk 및 IBM QRadar) 및 티켓팅/알림 시스템(예를 들어 ServiceNow 및 Jira)과 통합을 통하여 MTTR을 낮출 수 있습니다.

자세히 읽기지속적인 액세스 거버넌스 및 컴플라이언스

CIS, SOC2 및 HIPAA와 같은 보안 및 개인 정보 보호 규정에서는 조직이 액세스 정책을 관리하고 최소 권한 원칙을 적용하는 클라우드 보안 기능을 갖출 것을 요구합니다. 효과적인 제어는 권한이 있는 클라우드 ID를 사용하는 방법에 대한 지속적 감사 및 자동화된 보고를 가능하게 합니다. 최소 권한의 원칙 및 조기 개입(shift-left)을 달성하는 여정은 모든 권한에 대한 전반적이고 정확한 식별에서 시작됩니다. Tenable CIEM은 사용자 및 시스템이 클라우드 리소스에 액세스하는 방식을 분석하고 수정 워크플로에 통합하는 실제 필요에 따라서 액세스 정책을 자동 생성합니다. 컴플라이언스 상태를 지속적으로 확인하고 간편하게 상세 보고서를 만듭니다.

자세히 알아보기관련 리소스

Tenable Cloud Security에 대해 자세히 알아보기

[Tenable Cloud Security] 자동화를 사용하여 저희는 과도한 수동 프로세스를 없애고 2명 또는 3명의 보안 팀원이 몇 달이 걸릴 수 있는 작업을 몇 분만에 수행합니다.

- Tenable Cloud Security

AWS

AWS Azure

Azure Google Cloud

Google Cloud